INTRODUCCION

Dentro de la gran diversidad de usos del Internet, el principal y medular es la comunicación de equipos, la red en sí, mas ¿Cómo podemos asegurarnos de conectar terminales remotos? ¿Cómo podemos acercar computadoras para facilitar el trabajo? Tenemos las redes locales que permiten compartir archivos, recursos, información en general de forma rápida, y como bien dice, local. Ahora el reto es hacerlo a través de Internet, poder crear un ambiente en que las máquinas compartan como si estuvieran en la misma red a largas distancias.

Explicaremos cómo funcionan las Redes Virtuales Privadas, o VPN por sus siglas en inglés, los tipos de redes virtuales, protocolos empleados a grandes rasgos, mecanismos de seguridad, el software utilizado para facilitar la implementación de éstas, y las principales y potenciales aplicaciones en el ámbito doméstico/usuario final, empresarial e industrial.

¿Qué es y qué ofrecen las VPN?

VPN es una tecnología de red que permite una extensión segura de la red local (LAN) sobre una red pública o no controlada como Internet, mediante un proceso de encapsulación y de encriptación, de los paquetes de datos a distintos puntos remotos mediante el uso de unas infraestructuras públicas de transporte. Permite que la computadora en la red envíe y reciba datos sobre redes compartidas o públicas como si fuera una red privada. VPN ofrece una solución de bajo costo para implementar la red a larga distancia al basarse sobre Internet, además de ofrecer autenticación de usuarios o equipos a través de cifrados, firmas digitales o claves de acceso para una identificación inequívoca; ofrece también integridad, garantizando que los datos enviados por el emisor sean exactos a los que se reciben, y confidencialidad, el cifrado hace posible que nada de lo transmitido sea interceptado o interpretada por nadie más que emisor y destino.

Requerimientos básicos de una VPN

Las redes privadas virtuales deben contar con ciertas bases antes de su implementación, tales son un set de políticas de seguridad para la codificación de datos, pues no deben ser visibles por clientes no autorizados en la red; administración de claves, para asegurar la codificación entre clientes y servidor; compartir datos, aplicaciones y recursos; un servidor de acceso y autenticación, para que en la red se tenga control de quiénes ingresan, verificar su identidad y tener registro estadístico sobre accesos; administración de direcciones, pues la VPN debe establecer una dirección para el cliente dentro de la red privada y debe asegurar que estas direcciones privadas se mantengan así; y finalmente soporte para múltiples protocolos, pues debe manejar los protocolos comunes a la red Internet, como IP, por ejemplo.

Tipos de VPN

VPN de acceso remoto: Consiste en usuarios que se conectan a una empresa desde sitios remotos utilizando Internet como vínculo de acceso. Una vez autenticados tienen un nivel de acceso similar a estar dentro de la red local.

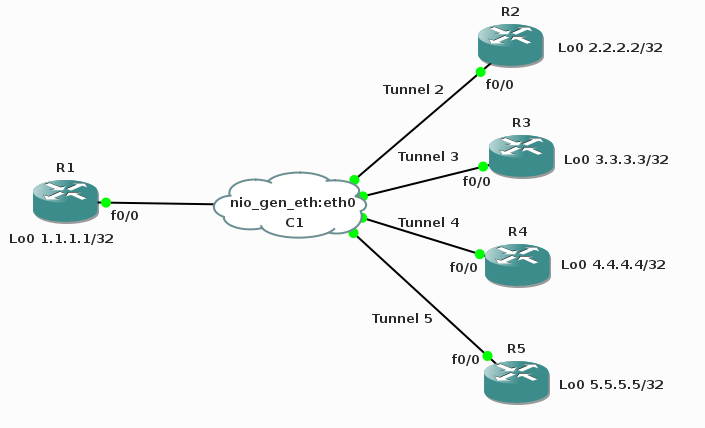

VPN punto a punto: Este esquema es el empleado para conectar oficinas remotas con una sede central. El servidor VPN está conectado permanentemente a Internet, acepta conexiones entrantes desde los sitios y establece el túnel VPN. Los servidores de las oficinas remotas se conectan a Internet y a través de ésta al túnel VPN de la oficina central. Se utiliza para eliminar las conexiones punto a punto tradicionales

VPN interna (over LAN): Funciona tal cual una red VPN normal, salvo que dentro de la misma red local LAN en lugar de a través de Internet. Sirve para aislar zonas y servicios de la misma red interna. Sirve también para mejorar las características de seguridad de una red inalámbrica WiFi.

Protocolos usados en VPN Dentro de la multiplicidad de protocolos disponibles para su uso en las VPN, el conjunto estándar es IPSec, encontrándose además otros protocolos como PPTP, L2F, SSL/TLS, SSH, etc.

IPSec es un conjunto de estándares para incorporar seguridad en IP, actúa a nivel de capa de red, protegiendo y autenticando los paquetes IP entre los equipos participantes de la red. Proporciona confidencialidad, integridad y autenticación a través de algoritmos de cifrado, hash, llaves públicas y certificados digitales. IPSec tiene tres grandes componentes, dos protocolos de seguridad, como son Autenticación de cabecera IP (AH) y Carga de seguridad de encapsulado (ESP); y uno de seguridad de llaves, Intercambio de llaves de Internet (IKE). En el protocolo AH es la porción de datos del mensaje emitido pasa a través de un algoritmo de hashing junto a la clave de autenticación de cabecera y se anexa como cabecera al paquete IPSec; al llegar a destino los datos también se calculan por el mismo proceso de llave con el hash, y si es igual al que venía en la cabecera AH, el paquete está autenticado. (fig. 1) El protocolo ESP tiene un funcionamiento similar, cuya principal diferencia con AH es que el mensaje es ahora cifrado a través de un proceso criptográfico con la llave ESP, por lo que solo puede ser descifrado luego por un receptor que conozca de la llave

El protocolo IKE tiene dos modos de funcionamiento, uno en modo trasporte y uno en modo túnel. En modo transporte, el contenido dentro de un datagrama AH o ESP son datos de la capa de transporte, por lo tanto la cabecera IPSec se inserta luego de la cabecera IP y antes de los datos que se desean proteger; asegura la comunicación extremo a extremo, pero entendiendo ambos el protocolo IPSec. En cambio, en modo túnel, son datagramas IP completos, incluyendo la cabecera IP original. Al datagrama IP se le adjunta la cabecera AH o ESP y luego otra cabecera IP para dirigir los paquetes a través de la red. Es el protocolo IKE el estándar para la configuración de las VPN por sus características.

Implementaciones y tipos de conexión

Dentro de las implementaciones tenemos dos grandes divisiones que son vía hardware y vía software. Tal cual el nombre lo dice, vía hardware es emplear configuraciones a nivel de routers o cortafuegos para conectarse de forma remota a una red privada virtual, y vía software es emplear un programa o conjunto de programas en un equipo final para hacer la conexión a la VPN. A partir de esto, tenemos tres tipos de conexiones hacia una VPN, primeramente la conexión de acceso remoto, que es realizada por un cliente o usuario a través de un computador a la red privada, los paquetes enviados a través de la conexión VPN son originados al cliente de acceso remoto, autenticándose éste al servidor y el servidor al cliente, generalmente por software.

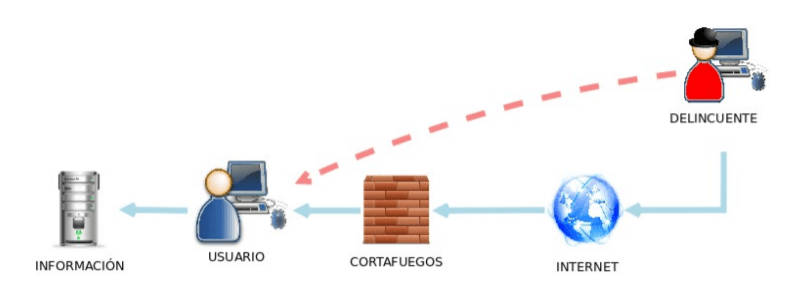

El otro tipo de conexión es router a router, y tal como el nombre dice, es un router el que se conecta a la red privada; en éste tipo de conexión, los paquetes enviados desde cualquier router no se originan en los routers, y es el router quien se autentifica ante el router de la red privada y viceversa, sirve también para red interna. El tercer tipo es conexión firewall a firewall, en la cual un cortafuego de origen se conecta a la red privada virtual. En este tipo de conexión, los paquetes son enviados desde cualquier usuario en Internet. El firewall que realiza la conexión se autentifica ante el que responde y viceversa.

Conclusiones

En definitiva, las redes privadas virtuales resultaron un tema bastante sencillo de abordar en primera instancia, pues la información es relativamente abundante y fácil de entender, mas lo complejo vino al ir entendiendo y profundizando en el tema. Estas redes artificiales nacieron para poder abaratar costos a nivel empresarial, reemplazando las conexiones dedicadas punto a punto por cables físicos al utilizar la Internet como su estructura y camino esencial.

¿Cómo poder controlar todo lo que se trafica? En la red son solo algunos los participantes, no cualquier usuario en la Internet puede aparecer en ésta, y así nacen una serie de protocolos que ayudan a las bases de la VPN, aportando confidencialidad, integridad y autenticación. Siendo IPSec el estándar “de-facto” para las VPN, nuestro foco se mantuvo en comprender sus componentes y cómo actúa el set de protocolos y cómo los datos son transmitidos entre emisor y receptor.

Los tipos de conexiones, implementaciones y de redes privadas virtuales en sí son las que ayudan a resolver distintos escenarios y necesidades de conexión tanto para clientes finales como grandes empresas, siendo esto lo que nos llevó a nuestra parte práctica. Configurar un cliente y servidor VPN a nivel Internet es complejo, son muchas variables de seguridad en el equipo los que hay que manejar y comprender para que otros usuarios puedan participar de nuestra red, mas con ayuda de Hamachi, que es un VPN personal con directorio y servidor centralizado, estos problemas son fácilmente solucionables para un usuario estándar.

Siendo que las configuraciones de VPN actuales disponibles en routers, firewalls, y en los mismos sistemas operativos parecen simples, queda el reto de hacerlas disponibles para usuarios finales, así sería más eficiente y sencillo el uso para cualquiera con nociones de redes de computadores, pues la multiplicidad de protocolos y opciones parecen aturdir el proceso. Pero, es ésta misma la que facilita la disponibilidad para un amplio espectro de dispositivos.